层层取证

Category: General Skills

Source: 祥云杯2021

Author: unknown

Score: 10

Description

附件下载 提取码(GAME)

(本题附件较大)

题目描述

题目给我们一个memdump和一个磁盘文件。

我的解答

可以用volatility看memdump,filescan和cmdscan可以发现题目是用了一个叫作FTK Imager的软件弄出来的镜像。

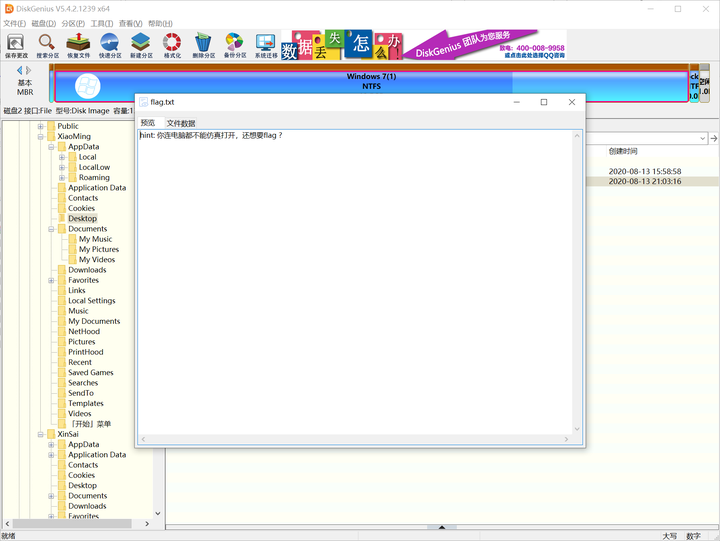

我们尝试用DiskGenius打开磁盘文件,在桌面得到了个flag.txt。。

李氏神魔恋

李氏神魔恋

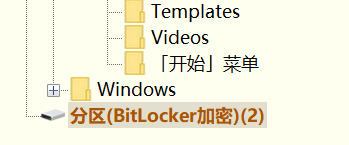

可能是提示要仿真,也有可能是嘲讽。先不管他。下面还有个BitLocker加密的分区

哟?

哟?

尝试回到内存取证,用filescan找其他文件但是无果,用hivelist以及hashdump找到操作系统的账号密码:

volatility -f "memdump/memdump.mem" --profile=Win7SP1x64 hivelist

Volatility Foundation Volatility Framework 2.6

Virtual Physical Name

------------------ ------------------ ----

0xfffff8a000ce7410 0x000000001a045410 \SystemRoot\System32\Config\SAM

0xfffff8a000dcb010 0x0000000019482010 \??\C:\Windows\ServiceProfiles\NetworkService\NTUSER.DAT

0xfffff8a000e5f010 0x00000000199c9010 \??\C:\Windows\ServiceProfiles\LocalService\NTUSER.DAT

0xfffff8a0013f1010 0x000000000a8d3010 \??\C:\Users\XiaoMing\ntuser.dat

0xfffff8a001409010 0x000000000a56e010 \??\C:\Users\XiaoMing\AppData\Local\Microsoft\Windows\UsrClass.dat

0xfffff8a00605c010 0x000000003c087010 \SystemRoot\System32\Config\DEFAULT

0xfffff8a00000f010 0x0000000022787010 [no name]

0xfffff8a000024010 0x0000000023512010 \REGISTRY\MACHINE\SYSTEM

0xfffff8a000060410 0x00000000211d0410 \REGISTRY\MACHINE\HARDWARE

0xfffff8a0002bb010 0x000000003c017010 \Device\HarddiskVolume3\Boot\BCD

0xfffff8a000334010 0x0000000000b83010 \SystemRoot\System32\Config\SOFTWARE

0xfffff8a000c96010 0x0000000017104010 \SystemRoot\System32\Config\SECURITY

volatility -f "memdump/memdump.mem" --profile=Win7SP1x64 hashdump -y 0xfffff8a000024010 -s 0xfffff8a000ce7410

Volatility Foundation Volatility Framework 2.6

Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

XinSai:1000:aad3b435b51404eeaad3b435b51404ee:27caa41e7118fd4429d9b9cbd87aaa40:::

XiaoMing:1001:aad3b435b51404eeaad3b435b51404ee:92efa7f9f2740956d51157f46521f941:::

然后去cmd5尝试查询NTLM Hash,发现XiaoMing和XinSai的都查不出,但是Administrator和Guest的都是空密码。(XiaoMing的NTLM Hash在cmd5中是一条付费记录)

回到磁盘中,我们再翻一翻,发现磁盘中可以在\Users\XiaoMing\AppData\Local\Temp里面找到两个流量包,其中在

wireshark_4D9DE10B-B9DF-4EFF-93CB-50C8BB2AF217_20200813223005_a03980.pcapng

这个流量包里面搜flag发现一个UDP流里面找到了flag.docx,它在一个RAR压缩包里面。

我们导出这个RAR压缩包,不过尝试解压的时候要密码。

直接打开这个RAR压缩包,提示压缩包密码跟开机密码相同。

另外,磁盘桌面上提示要仿真打开,我们可以把他那个磁盘文件用DiskGenius转成vmdk,再用vmware打开。

可以进入到欢迎页面,但是无论以账户XiaoMing还是XinSai(xm)进入系统都要登录密码。

做到这里,现在有两个未知:BitLocker的密码和系统的登陆密码(提示和压缩包密码一样)

我们尝试cmd5里面付费查询那个XiaoMing的NTLM Hash记录。查得为:

xiaoming_handsome

所以我们可以得到开机密码,和压缩包的解压密码。

尝试把压缩包解压出来,结果解压出来了flag.docx文件,但是发现flag.docx也是需要密码才能打开的。

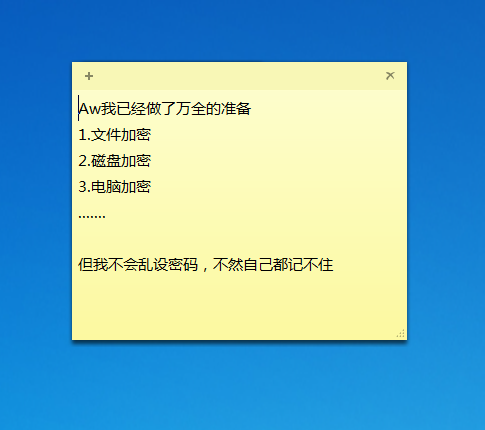

VMware中可以输密码进系统,引入眼帘的为如下Windows 7便笺:

那你为什么不干脆一码通得了

那你为什么不干脆一码通得了

我们猜测是有其他的Windows 7便笺,所以查看便笺存放在磁盘中的路径:

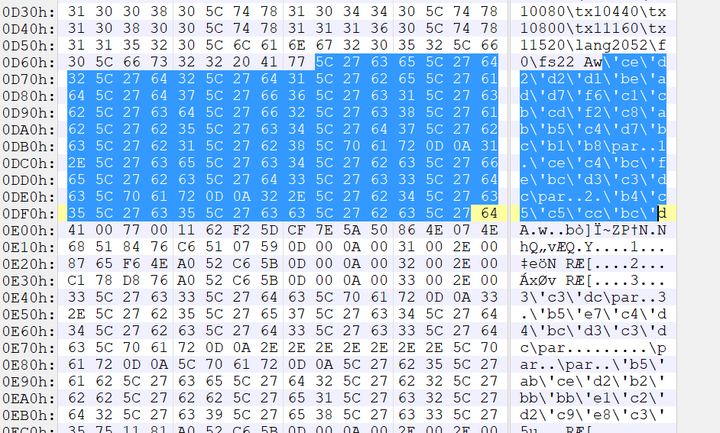

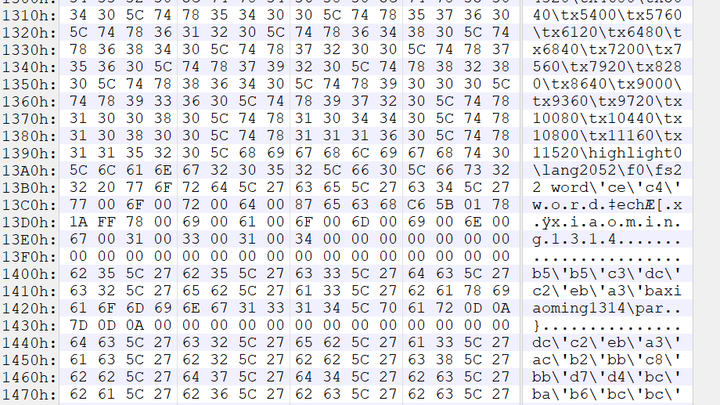

搜到路径后,复制出来,拖进010 Editor查看:

Aw前缀

Aw前缀

这里大概就是桌面上我们能看到的那个便笺上的内容,再往下一点点:

word

word

看到word,然后下面就是xiaoming1314,猜测是flag.docx的密码,尝试后发现正确,并利用其打开flag.docx便得到flag。

Flag

flag{9ca871b668f2-b668-097c-cbm8-9op404c891e2}

Reference

Writeup from https://zhuanlan.zhihu.com/p/402713931